Фрод в мобильном маркетинге: как его распознать по параметрам трафика

Камил Балтаев, руководитель отдела медиабаинга Adsup, рассказал о том, что такое фрод, почему он так распространен и как его обнаружить с помощью инструментов MMP. Также спикер поделился тем, как эффективно бороться с разными видами фрода — от клик-флудинга до опасного SDK

Что такое мобильный фрод

Фрод — невалидный мошеннический трафик, который возникает из-за преднамеренного искажения данных о показах рекламы и/или взаимодействиях с ней. Фрод также может создаваться за счет имитации фиктивной активности пользователей на сайте.

Камил Балтаев, руководитель отдела медиабаинга Adsup:

«Фрод уже давно не пережиток блэклистов. Сейчас это инструмент, который встречается повсеместно, а что еще хуже — искусно вписывается в продукт и рынок».

Мобильный фрод в 2024 году

По оценке Appsflyer, из-за мошеннических схем в 2023 году мировой mobile-рынок потерял около $5,4 млрд. Рост мобильного фрода связан с тем, что крупные рекламные источники становятся дороже, а App Store и Google Play ужесточают правила приватности — это ведет к тому, что рекламодатели переходят на сомнительные in-app-источники, в которых фрода гораздо больше. В России фрод распространен — мы входим в топ-5 стран с самым высоким уровнем фрода.

Категории приложений с самым высоким уровнем фрода: «Финансы», «Казино и ставки», «Шопинг». При этом в играх фрод довольно низкий — возможно, потому, что геймеры технически подкованы и больше сфокусированы на оптимизации рекламного трафика.

Виды фрода в in-app-рекламе

Видов технического фрода много. Для удобства его разбили на три категории: перехват атрибуции, фейковые установки и мотивированный трафик.

Перехват атрибуции

Цель — перехватить установку или другое целевое действие и переатрибутировать его на свой рекламный канал для получения оплаты за якобы привлеченного пользователя. Сюда входят клик-флудинг и инъекция кликов.

Клик-флудинг

Недобросовестный партнер заливает огромное количество кликов в надежде зацепить конверсию по last-click-атрибуции.

Инъекция кликов

Перехват установки и ее переатрибуция к платному каналу. Отличие от клик-флуда в глубине взаимодействия: клики генерируются не хаотично, а целенаправленно в момент совершения нужного действия (установки).

Злоумышленники используют хитрый трюк: они как бы подсматривают за пользователем через вредоносное приложение, которое устанавливают на телефон. И в момент, когда пользователь решает установить приложение, подделывают клик и перехватывают органическую установку.

Фейковые установки

Цель — имитировать установки и другую активность в приложении с помощью ботов, девайс-фермы (AWS Device Farm — сервис для тестирования приложений, который позволяет повысить производительность мобильных и веб-приложений. — Прим. ред.), SDK-спуфинг (когда мошенники используют реальные данные устройства для имитации действительных установок или кликов. — Прим. ред.) и т. д. На Android в 2023 году количество такого фрода выросло на 154%. На iOS наблюдается тенденция к снижению фейковых установок.

Ботовый трафик

Ботовый трафик — трафик, который генерируют специальные программы-боты. Они автоматически имитируют действия реальных пользователей: кликают по ссылкам, устанавливают, заполняют формы и регистрируются. Они могут работать по заранее заданному алгоритму или случайным образом.

Именно на ботовый трафик приходится более 70% от всего фрода во всех странах, кроме Ближнего Востока и Северной Африки — там 68%.

Девайс-фермы

Фермы — площадки с большим количеством смартфонов и планшетов, на которых с помощью ботов имитируется активность реальных пользователей в мобильных приложениях. Мошенники меняют IP-адреса с помощью прокси и VPN-сервисов.

SDK-фрод

Самый опасный и глубокий вид фрода, так как мошенники используют специальные программы-боты, которые прячутся в коде приложения или на сервере. Эти боты генерируют фальшивые клики и установки приложений, то есть создают искусственный трафик и активность, которой на самом деле нет.

Мотивированный трафик

Приходит со специальных бирж, где обычные пользователи за 2–10 рублей готовы установить приложение и не удалять его несколько дней. Некоторые договариваются и на регистрацию сразу, но это уже дороже — 100–150 рублей.

Работа с фродом

Блок подготовлен при поддержке Шубиной Валерии, консультанта по мобильному маркетингу.

Итак, в первую очередь проверяем MMP и смотрим следующие параметры трафика.

Конверсия из клика в установку (CR CTI)

Проверяем:

-

Click -> install,

-

Install -> event (целевое действие) и сверяемся с KPI.

В среднем нормальной конверсией из клика в инстал считается показатель 0,1–3%. Если показатель CTI выбивается за эти рамки или за рамки ваших KPI, это может указывать на инъекцию кликов, клик-флуд и переатрибуционный трафик.

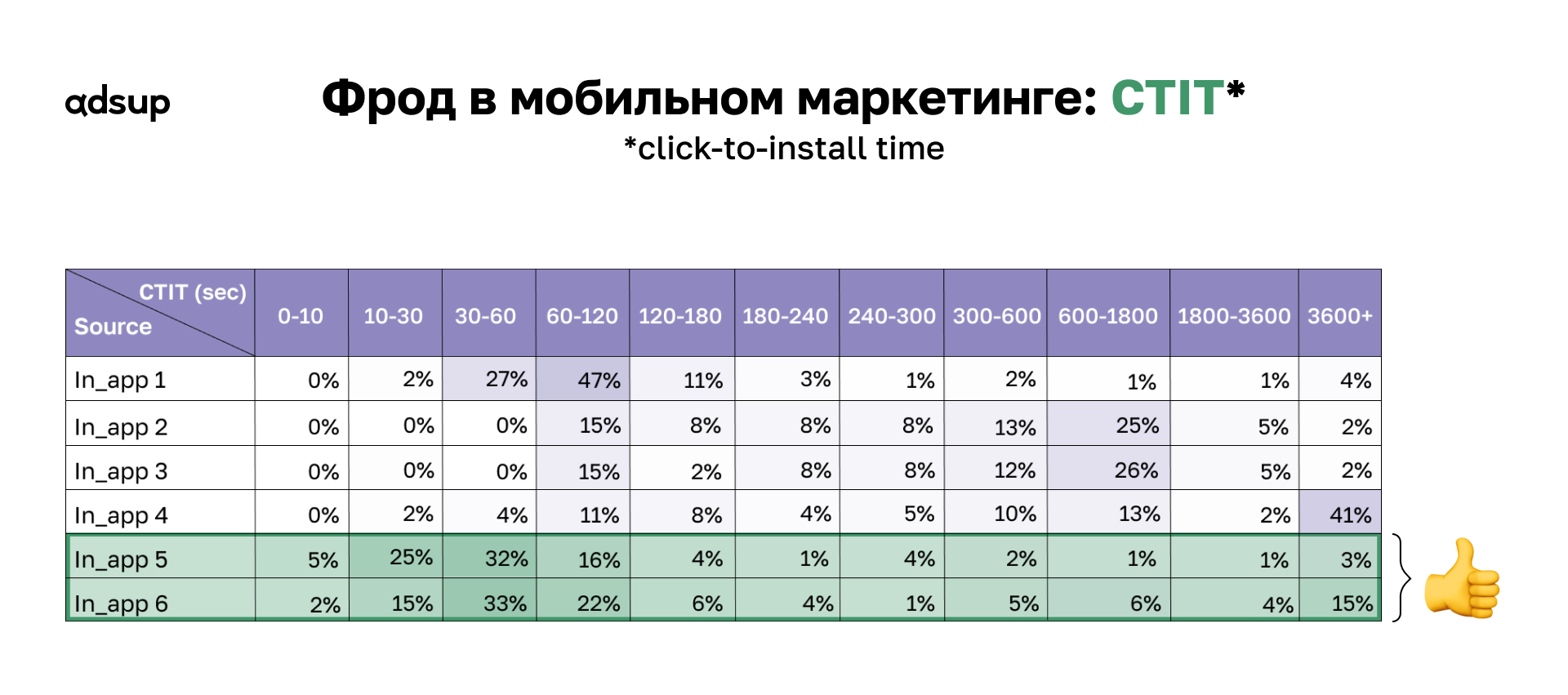

CTIT, или click-to-install time

Показатель, отражающий временной интервал между кликом пользователя и установкой приложения на устройство.

При клик-флудинге у мошенника не получится быстро переатрибуцировать клик и совершить установку, так как он не контролирует реального пользователя и не может точно предугадать момент установки приложения. Это приводит к большому CTIT — 24 часа и более, поскольку между кликовым фродом и реальной установкой проходит много времени.

При инъекции кликов наоборот — мошенники используют вредоносное ПО, которое перехватывает атрибуцию настоящих кликов и подменяет фейковыми. То есть, когда пользователь действительно кликает по рекламе и собирается установить приложение, вирусное ПО на его устройстве перехватывает этот клик и отправляет вместо него свой. Поэтому при инъекции кликов в трекере будет виден короткий CTIT (менее 10 секунд), так как мошенники мгновенно отправляют свой клик для переатрибуции.

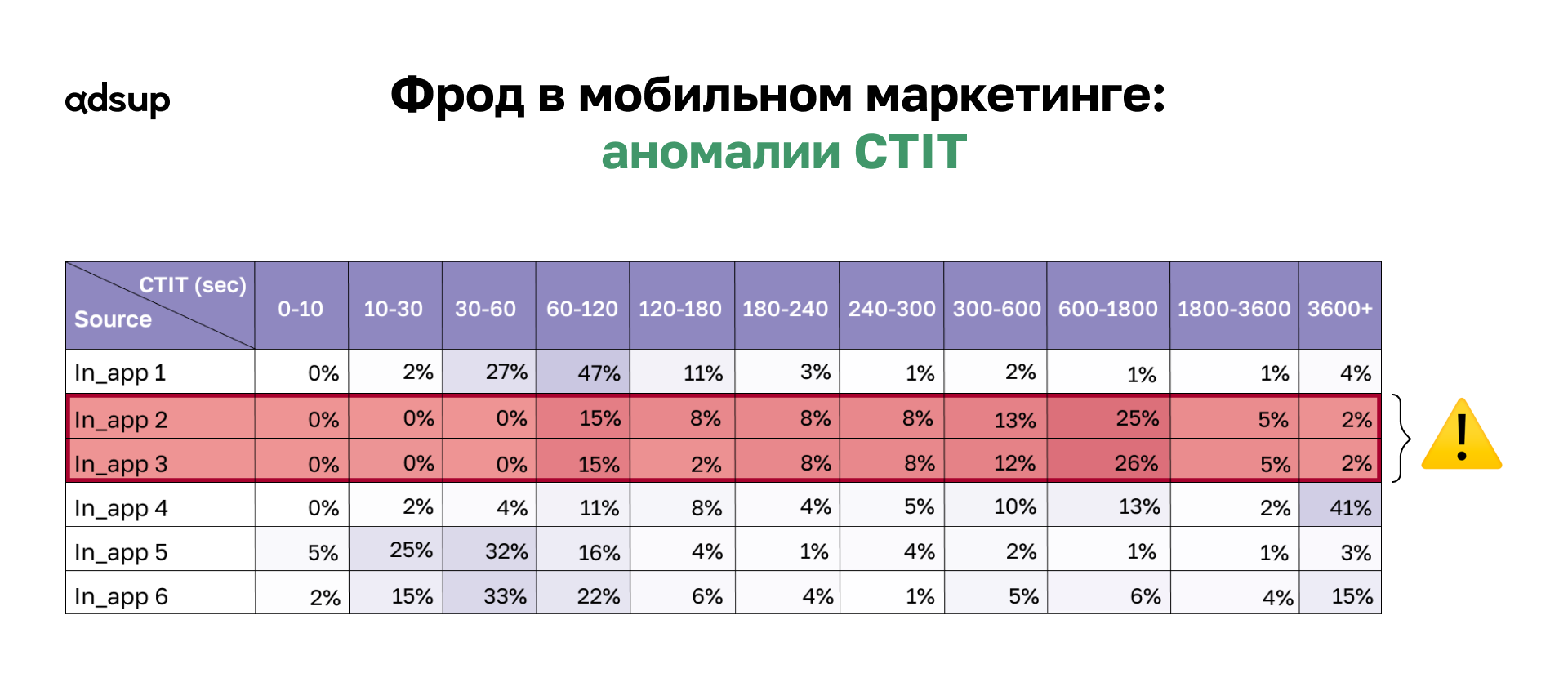

Каналы с качественным трафиком не имеют алгоритмического вида распределения CTIT (как в In_app 2 и In_app 3). Аномалии, выходящие за рамки стандартов, распознаются как признаки фрода.

Под алгоритмическим, искусственным видом распределения CTIT подразумевается:

-

Распределение имеет явную закономерность и повторяющийся характер. Например, CTIT меняется строго по определенному шаблону или циклу.

-

Значения CTIT группируются вокруг нескольких четких уровней — например, вокруг 5, 15 и 25%.

-

Нет естественного разброса значений CTIT, характерного для качественного трафика.

-

Распределение CTIT слишком идеальное, гладкое, без резких выбросов и провалов.

-

Можно явно выделить периодичность в колебаниях CTIT — например, значения меняются строго каждые N дней или часов.

В целом главные признаки алгоритмичности — наличие четких правил, шаблонов и закономерностей, а не естественной случайной вариации, как в случае качественного трафика. Такое распределение указывает на автоматизированную, бот-генерируемую природу некачественного трафика.

Внешние источники

Мониторинг «биржи мотива» для мобильных телефонов на наличие оферов, чтобы исключить и отследить возможный мотивированный трафик.

RAW-выгрузки (AppsFlyer) или агрегированные выгрузки (Adjust)

Это сырые выгрузки данных конверсий (клики, установки, покупки), полученные напрямую от Appsflyer за все время вне зависимости от когорты. В отличие от агрегированных отчетов (Adjust), в RAW data report каждое событие отображено со всеми деталями.

То есть, анализируя RAW выгрузки, можно:

-

Проверить наличие post-attribution fraud in-app events — подозрительных установок и иных событий, которые произошли через значительное время после клика.

-

Наличие аномалий в текстовых графах в raw data report (так можно обнаружить SDK-фрод, читайте об этом ниже).

Выявляем SDK-фрод: ключевые признаки и реальный кейс

SDK фрод — один из самых опасных видов фрода, так как его очень сложно отследить. MMP (трекер мобильных данных — Прим. ред.) не видят аномалий потому, что трафик генерируется внутри приложений через SDK и маскируется под реальных пользователей — меняются идентификаторы устройств, IP-адреса и данные мобильных операторов.

Самый эффективный способ борьбы с этим видом фрода — мониторить RAW-выгрузки (для Adjust — обычные выгрузки) и вникать в показатели. Например, текстовые аномалии, о которых писали выше: если в выгрузке сотовый оператор, с которого идет конверсия, высвечивается с ошибкой — это звоночек. Или если слово Iphone в девайс-name написано как «Ipbone» — обращаем внимание.

Один из нетипичных случаев SDK-фрода, с которым столкнулись в работе.

Агентство запускало рекламу для приложения клиента — назовем его Grut. Помимо Adsup, с Grut работали еще несколько партнеров. Одни из них оказались мошенниками.

Что же произошло?

-

Мошенники узнали токен приложения и ключевых ивентов Grut в MMP.

-

Создали пустое приложение, внутрь которого вшили SDK того MMP, которым пользуется Grut.

-

В качестве токена приложения они использовали токен приложения Grut, а также токены ключевых ивентов.

-

После этого мошенники привлекли в приложение большое количество дешевого мотивированного трафика, используя свою агентскую ссылку.

-

Затем либо мотивированные пользователи совершали ивенты, либо ивенты имитировались по определенному правилу и передавались в MMP рекламодателя под видом чистого трафика.

Что сделал рекламодатель? Так как мошенничество происходило на уровне токенов событий, в MMP этот трафик не имел никаких признаков фрода. Рекламодатель сравнил данные из MMP со своими продуктовыми данными и увидел расхождение в цифрах. На время разбирательства весь рекламный трафик был отключен — пострадали и добросовестные партнеры, и сам рекламодетель.

Будьте бдительны при выборе подрядчиков и помните — скорее всего, токены приложения и ивентов мошенники получили в результате сговора или недосмотра менеджера со стороны рекламодателя или MMP.

Особенности антифрод-систем

Ключевые антифрод-системы MMP не распознают view-froud (в целом не анализируют view-трафик), поэтому параллельно необходимо проводить оценку объемов конверсий по типам атрибуции (view/click), где высокие объемы view-трафика могут указывать на фрод.

Здесь нужен дополнительный анализ, например расчет показателя VTIT (view to install time) — временной промежуток между показом рекламы и последующей установкой приложения. Он помогает выявить случаи, когда установки приписываются показам некорректно из-за фрода.

Что умеет Protect360

Protect360 как основной инструмент антифродовой детекции способен распознавать только фродовый трафик с CR CTI < 0,1%.

Оценка, оптимизация и отключение рекламных источников происходит на уровне уникальных идентификаторов сайтов (Side ID) и рекламодателей (Publisher ID) для детального анализа метрик, точечной корректировки бюджетов, ставок, таргетинга и отсечения фродовых сорсов.

Что проверять в отчете Protect360:

- LAT Devices — устройства с большим временем бездействия. Их доля не должна быть больше 5%.

- Assists — перекрестные установки между разными рекламными каналами (если один и тот же пользователь привлечен с разных источников, то вторая и последующие установки считаются assists). Их доля — не более 100%. Количество вспомогательных установок не должно превышать количество основных установок.

- Retention — удержание пользователей, должно быть > 2% на 3-й день, N% на 7-й день.

Чек-лист в помощь маркетологу

Итак, чтобы быть уверенным в качестве трафика, советуем регулярно проверять следующие параметры:

А чтобы не сомневаться, нормальные ли показатели у вашего трафика, сохраняйте себе шпаргалку по бенчмаркам от Adsup.me

Реклама. Рекламодатель ООО «Эдсап», ИНН 7811540730